La plateforme X (anciennement Twitter) évolue rapidement, et les techniques de piratage aussi. Découvrez les méthodes innovantes utilisées par les cybercriminels et comment vous en protéger efficacement.

Outils spécialisés pour la protection des comptes X (Twitter).

Ce contenu éducatif révèle les dernières techniques de piratage X pour renforcer votre vigilance. Toute utilisation malveillante de ces informations est illégale et sévèrement réprimée.

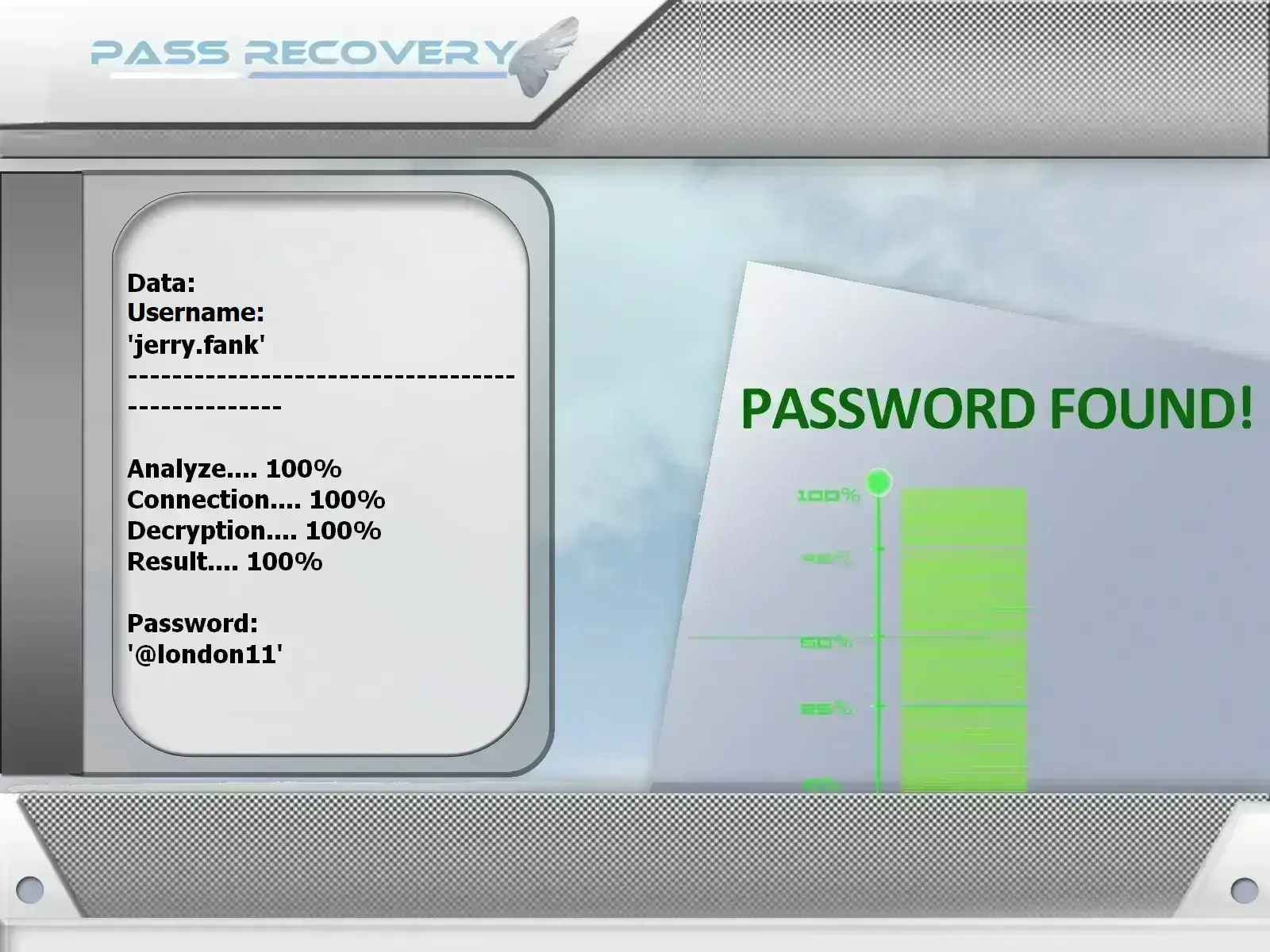

PASS RECOVERY est la solution permettant d'accéder à un compte X depuis un email, un numéro de téléphone ou d'un @nomdutilisateur.

1. Téléchargez l'application depuis : https://www.passwordrevelator.net/fr/passrecovery

2. Après installation, inscrivez une des 3 informations requises : (un email, un numéro de téléphone ou d'un @nomdutilisateur).

3. PASS RECOVERY analyse et vous donne l'accès au compte X.

La technologie évolutive s'adapte aux mises à jour de sécurité et vous donne un accès illimité à la plateforme.

Découvrez les techniques innovantes qui exploitent les spécificités de la plateforme X (anciennement Twitter) et comment vous en protéger efficacement.

Exploitation sophistiquée des failles dans l'écosystème développeur et le système d'autorisation OAuth 2.0 de X.

Techniques sophistiquées ciblant spécifiquement le flux d'autorisation OAuth de X pour tromper les utilisateurs et les administrateurs.

Nouvelle menace exploitant l'intelligence artificielle pour l'usurpation d'identité vocale, ciblant particulièrement les personnalités publiques et les entreprises.

Ciblage spécifique des comptes abonnés aux services payants de X (anciennement Twitter Blue) et des comptes vérifiés, en raison de leur valeur et visibilité accrues.

Méthodes émergentes exploitant les dernières avancées technologiques comme l'IA générative et les actifs numériques.

Utilisation de modèles de langage pour créer du contenu de phishing hyper-personnalisé, imiter parfaitement le style d'écriture de contacts, et automatiser des conversations d'ingénierie sociale à grande échelle.

Interception, enregistrement et manipulation malveillante des sessions audio Spaces (live) pour recueillir des informations sensibles, diffuser du contenu non autorisé ou perturber des discussions.

Ciblage des jetons non fongibles (NFTs) utilisés comme avatars ou actifs numériques associés aux profils X, via l'exploitation de portefeuilles connectés (wallets) ou d'arnaques de phishing spécifiques au Web3.

Implémentez des stratégies de sécurité proactives et avancées pour protéger vos comptes X personnels, professionnels et d'entreprise.

Implémentez l'authentification par clés de sécurité matérielles FIDO2/WebAuthn pour éliminer les risques de phishing, de fuite de mots de passe et de credential stuffing. Compatible avec YubiKey, Google Titan, etc.

Contrôlez continuellement les accès des applications tierces, analysez les patterns d'utilisation des APIs et configurez des alertes pour toute activité OAuth suspecte ou nouvelle autorisation.

Déployez des solutions de détection d'IA pour identifier les tentatives d'usurpation vocale ou vidéo. Établissez des protocoles de vérification d'identité hors bande (hors ligne) pour les actions sensibles.

Dans l'écosystème en évolution rapide de X, la sécurité ne peut plus reposer sur des mesures traditionnelles. Une approche proactive, combinant des technologies sans mot de passe, une surveillance continue des accès tiers et une sensibilisation aux nouvelles menaces comme les deepfakes, est essentielle. Notre équipe d'experts en cybersécurité Lifee vous aide à concevoir et déployer une stratégie de sécurité adaptative pour vos comptes X, qu'il s'agisse de profils personnels, d'influenceurs ou d'entreprises.

Demandez une consultation gratuite pour un audit de sécurité avancé de votre compte X.

Réponses détaillées aux préoccupations de sécurité modernes pour la plateforme X (anciennement Twitter).

Plusieurs signes indicateurs d'une compromission via OAuth :

Les clés de sécurité FIDO2 représentent le gold standard de l'authentification, offrant une protection bien supérieure :

Adoptez une stratégie multi-couches contre la menace des deepfakes vocaux :

X Premium introduit un profil de risque modifié, avec des avantages et des inconvénients :

Les APIs sont un outil puissant qui comporte des risques inhérents, mais qui peuvent être gérés :

La protection de votre compte X est fondamentale dans notre écosystème numérique actuel. En comprenant les nouvelles méthodes utilisées par les pirates et en mettant en œuvre les protections appropriées, vous réduisez considérablement les risques de compromission. Notre équipe Lifee peut vous accompagner dans l'audit et le renforcement de votre sécurité numérique sur X.

Contactez-nous pour un audit de sécurité personnalisé de votre compte X.